Article mis à jour le 20 Juin 2023.

Pour preuve la solution de messagerie sécurisée de Microsoft, a subi une attaque importante en février 2021. D’ampleur mondiale, cette attaque a concerné des dizaines de milliers de serveurs Exchange, impactant un très grand nombre d’entreprises dont l’Autorité bancaire européenne. L’occasion pour Jake Sullivan, conseiller à la sécurité nationale de la Maison Blanche, de prendre la parole sur ce sujet délicat.

We are closely tracking Microsoft’s emergency patch for previously unknown vulnerabilities in Exchange Server software and reports of potential compromises of U.S. think tanks and defense industrial base entities. We encourage network owners to patch ASAP: https://t.co/Q2K4DYWQud

— Jake Sullivan (@JakeSullivan46) March 5, 2021

Les systèmes de messageries de type mobile comme WhatsApp, ne sont pas complètement à l’abri non plus. L’accès aux messages en clair par l’éditeur de la solution de messagerie pose là aussi question. Même si des applications de messageries cryptées comme Signal ou Telegram ont vu le jour, le chiffrement de bout en bout des échanges est un minimum requis. En clair, si les messages peuvent être lus par l’éditeur qui détient par ailleurs un « double des clés », alors rien ne peut garantir aux utilisateurs une confidentialité absolue.

Sommaire

ToggleLe mode d’hébergement d’une messagerie sécurisée : deux alternatives possibles

1. Hébergement de messagerie sur serveur mutualisé

La première option et la plus répandue en raison de son coût modéré, est un hébergement de messagerie sur un serveur mutualisé.

Ici, plusieurs comptes (entreprises) vont se partager des ressources informatiques (cpu, ram, stockage) disponibles sur le même serveur. Chacun disposera de sa propre interface de gestion pour ses comptes mails professionnels. Une part des ressources lui seront attribuées pour répondre à ses besoins (nombres d’utilisateurs, stockage, etc.) et chaque compte sera isolé hermétiquement des autres pour assurer leur sécurité informatique.

Les avantages immédiats seront la rapidité de mise en place des comptes de messageries utilisateurs, leurs coûts, la possibilité de souscrire à une formule sans abonnement ainsi que les fonctionnalités traditionnelles d’une messagerie collaborative permettant le partage de données et de fichiers, que l’on retrouve maintenant chez tous les fournisseurs de messagerie sécurisée ou presque.

2. Hébergement de messagerie sur serveur privé (ou dédié)

La seconde option, un peu moins répandue mais de plus en plus recherchée au regard du contexte informatique et internet, est l’hébergement de messagerie sur un serveur privé (ou dédié).

A la différence du serveur de messagerie mutualisé, le compte client se voit attribuer les ressources informatiques du serveur dans leurs intégralité. Il est le seul compte hébergé et ne partage donc aucune ressource. Les contraintes dans ce cas de figure sont le coût de l’hébergement et un engagement sur plusieurs mois (12, 24, 36 mois).

Ce système de messagerie sécurisée répond plus spécifiquement aux entreprises recherchant un haut niveau de sécurité pour leurs données mais aussi pour leurs propres clients à qui elles délivreraient ce type de service.

L’option du serveur de messagerie dédié amène également plus de performance et de disponibilité de service. Pour une entreprise de plusieurs centaines d’utilisateurs, réparti en différents lieux, échangeant et partageant des données, cet argument est généralement incontournable. Les systèmes de sécurité appliqués au serveur et les capacités de stockage peuvent y être beaucoup plus étendus.

L’alternative Microsoft Office 365 pour les professionnels

Outre les multiples fonctionnalités proposées par MS 365, la question de l’hébergement est plutôt évidente si l’on se tourne vers une serveur de messagerie hébergé chez Microsoft.

Concernant l’hébergement : « Microsoft tient à jour un réseau en évolution constante de ses centres de données situés dans le monde entier, et vérifie que chacun respecte des exigences de sécurité rigoureuses. »

Et en effet, si vous vous posez la moindre question, vous trouverez certainement des réponses dans la documentation sur la sécurité locale et physique des centres de données Microsoft ou encore sur les membres chez Microsoft disposant d’un droit d’administration sur Office 365, Microsoft Dynamics CRM Online, etc.

Néanmoins, l’accompagnement et le conseil fourni par Microsoft peut soulever d’autres interrogations, comme la question centrale de la sauvegarde pour ne citer qu’elle. Car en réalité chez Microsoft 365, ils vous incombe de mettre en place une solution de sauvegarde professionnelle pour protéger vos données. Celle-ci n’est pas native / automatique parmi les licences proposées.

Ensuite lorsque vous devenez client d’un prestataire de la taille de Microsoft, il est possible que l’accès aux équipes techniques ne soit pas aussi direct que celui attendu.

Quand vous aurez besoin de résoudre un problème, vous faire conseiller en prévision de l’évolution de votre structure, une question relative à l’infogérance informatique de votre hébergement ou monter en compétences sur la solution, il est probable que la réactivité du support ne soit pas celle escomptée. C’est qui fait toute la différence entre une major et des prestataires de proximité.

Le cas particulier de la messagerie de santé sécurisée

Dans ce cas précis, aucun doute à avoir. L’hébergement de données de santé requière un protocole strict et incontournable pour sécuriser les données médicales des individus, qu’il s’agisse d’un service de e-santé ou une messagerie email.

De nombreuses solutions proposées par des ESN existent déjà. Le prérequis fondamental étant de trouver un Datacenter HDS, c’est-à-dire certifié Hébergeur de Données de Santé par l’AFAQ.

Cette certification répond de la capacité d’un Datacenter à fournir toutes les garanties quant à la protection, la préservation et la sauvegarde des données de santé. Il existe 6 paliers de certification à franchir avant de pouvoir se présenter comme hébergeur HDS :

- Mise à disposition et maintien en condition opérationnelle des sites physiques permettant d’héberger l’infrastructure matérielle du système d’information utilisé pour le traitement des données de santé.

- Mise à disposition et maintien en condition opérationnelle de l’infrastructure matérielle du système d’information utilisé pour le traitement de données de santé.

- Mise à disposition et maintien en condition opérationnelle de la plateforme d’hébergement d’applications du système d’information.

- Mise à disposition et maintien en condition opérationnelle de l’infrastructure virtuelle du système d’information utilisé pour le traitement des données de santé.

- Administration et exploitation du système d’information contenant les données de santé.

- Sauvegardes externalisées des données de santé.

Autant dire que ces conditions d’obtention de la certification HDS vous garantissent un très haut niveau de sécurité pour les données médicales que vous pourriez être amené à gérer ainsi qu’aux outils numériques utiles à leur gestion, comme une messagerie mssanté par exemple.

A noter qu’il existe pour les professionnels de santé des solutions de messagerie sécurisée de santé gratuite comme Mailiz. Cependant, ne serait-ce que d’un point de vue infogérance informatique et accompagnement, il reste préférable de confier la gestion de ses données de santé à un hébergeur certifié disposant des systèmes de sécurité minimum et des équipes techniques en capacité de vous accompagner sur périmètre allant au-delà de l’administration de votre serveur de messagerie santé. Car dans bien des cas, ce sont les situations non anticipées qui un jour font défaut.

Comment sécuriser son serveur de messagerie professionnelle ?

Anti-spam

Afin de préserver sa boite de messagerie, l’un des premiers recours est l’installation d’un filtre anti-spam de sortes à éviter la submersion de messages non sollicités.

Par des règles de filtrage ou en interrogeant des bases de données qui recensent les spammers, il va être possible de limiter la réception et la surcharge d’emails intempestifs voire dangereux. Les domaines ou adresses IP utilisées par les expéditeurs vont être répertoriés pour placer les emails dans un dossier à part de la boite principale nommé SPAM. C’est le principe de filtrage par liste noire.

Une autre voie est de ne laisser passer que les expéditeurs dignes de confiance désignés par l’utilisateur. Ainsi, les messages en provenance d’autres expéditeurs seront omis. On est dans le cas ici d’une liste blanche, mais qui peut parfois être plus restrictive lorsqu’il s’agira de la réception des courriels entrants.

Anti-phishing

Cas de piratage plus délicat à identifier et à prévoir, le phishing ou hameçonnage en français.

Celle-ci se définit comme une fraude utilisant des astuces d’ingénierie sociale afin d’obtenir des données confidentielles auprès d’individus. Elle est souvent menée par e-mail et a pour objectif d’obtenir des informations sensibles comme des identifiants de connexion ou un numéro de carte de crédit. Concrètement, plusieurs éléments sont réunis afin de persuader une victime de cliquer sur un lien, d’effectuer un paiement ou de télécharger une pièce jointe.

En regroupant un ensemble d’information sur leurs cibles, les hackers simulent un message en apparence véritable. Logo, objet de l’email, contenu, signature d’email vont être utilisés pour faire croire à la légitimé de l’expéditeur et à la véracité de la demande. Si le leurre fonctionne, le destinataire en interagissant avec l’e-mail reçu va déclencher l’intrusion d’un programme malveillant sur son poste de travail, dans son compte email ou voir ses données subtilisées.

Ainsi une solution anti-phishing grâce à un système de détection intelligente des menaces, va repérer les liens malveillants et les pièces jointes infectées des courriels. Ce tri opéré par l’anti-phishing va permettre de réduire le risque auquel tout utilisateur est exposé.

Mais sachant que les campagnes d’attaques massives sont devenues courantes depuis plusieurs années, il s’agira d’un point de vue individuel de rester vigilant et de se renseigner sur la forme que peuvent prendre ce type d’attaque pour mieux les détecter en amont.

Les autres bonnes pratiques pour une messagerie sécurisée

Au-delà des solutions logicielles pour protéger ses données de toutes attaques, il reste encore l’une des meilleures stratégies dont le but est de s’informer pour mieux comprendre sous quelle forme peut se manifester une attaque.

Ne pas répondre directement à un mail, rester vigilant avant de cliquer sur un lien ou s’assurer de la légitimité de l’expéditeur évitera de nombreuses déconvenues par exemple.

D’autres bonnes pratiques de sécurité comme la mise à jour régulière de ses mots de passe, l’application de correctifs dès leur publication ou savoir identifier un site web non sécurisé sont des réflexes qui de même limiteront votre exposition aux attaques.

En clair, plus votre connaissance et l’identification du piratage sous ces diverses formes sera poussée, plus vous disposerez de moyens de protection.

Plan de reprise d’activité et messagerie sécurisée : le niveau de protection ultime

Bien que vous puissiez vous mettre en quête de la boite mail la plus sécurisée du marché, lancer un benchmark complet et détaillé, il vous sera difficile de vous passer d’une option de sauvegarde.

Plus la volumétrie de comptes de messageries d’une entreprise est importante, plus cela induit un équipement matériel conséquent, des To de données à stocker et à sauvegarder, des systèmes d’authentification et de contrôles des accès, des systèmes de protection face aux cyberattaques, etc.

La complexité de l’infrastructure serveurs et les enjeux économiques pour une entreprise, doivent l’amener à envisager le fonctionnement de son organisation dans un mode dégradé. Cyberattaques, crises sanitaires, catastrophes naturelles, les arguments ne manquent pas pour que chaque entreprise prenne la mesure du risque et par anticipation, optent pour des choix stratégiques afin de se préserver.

Le PRA, c’est-à-dire le Plan de Reprise d’Activé est probablement le procédé qui garantira à n’importe quelle entreprise de poursuivre son activité en cas de sinistre, peu importe la nature. Développer son activité sans avoir le poids et la crainte d’une rupture totale de son fonctionnement est incontestablement une priorité. Le PRA informatique rempli en réalité les fonctions d’une assurance, prise par l’entreprise.

Comment s’intègre un plan de reprise d’activité avec une solution de messagerie sécurisée ?

Une entreprise dispose de “X” serveurs de messagerie sécurisée pour équiper en messagerie des centaines voire des milliers de collaborateurs. Ces messageries doivent être fiables, sécurisées et apporter des fonctionnalités facilitant le travail et les échanges entre membre d’équipes. Le volume de données hébergées pouvant équivaloir à des téraoctets.

Si une interruption totale du service survient sans que de solutions préventives aient été mises en place, il est fort probable que la masse des collaborateurs ne puisse accéder à leurs emails professionnels. Plus dommageable encore, si suite à une cyberattaque les données sensibles de l’entreprise sont volées, elles les resteront définitivement et le préjudice sera immense.

En revanche, si une sauvegarde complète de l’architecture informatique a été réalisée sur un autre site, distant du premier où sont hébergés les serveurs de messagerie d’origines, alors la récupération des données pour repartir d’un état post-incident sera possible. De là, l’activité de l’entreprise pourra rependre dans un délai relativement court.

Contrairement à plusieurs idées reçues, la mise en place d’un PRA informatique n’est pas nécessairement être totale. C’est-à-dire qu’il n’est pas obligatoire de prévoir un plan de reprise d’activité pour l’intégralité du SI de l’entreprise. Seule une partie peut être concernée.

Cela peut être envisagé par étape successive, en fixant un premier périmètre de sauvegarde autour des applicatifs et des données prioritaires. Un serveur de messagerie sécurisée, une solution CRM, un site internet, pris indépendamment les uns des autres peuvent faire l’objet d’un plan de reprise dans le cadre d’une première phase. Puis dans une seconde phase espacée dans le temps, un nouvel applicatif peut venir s’ajouter au PRA initial.

Quel est le coût d’un plan de reprise d’activité ?

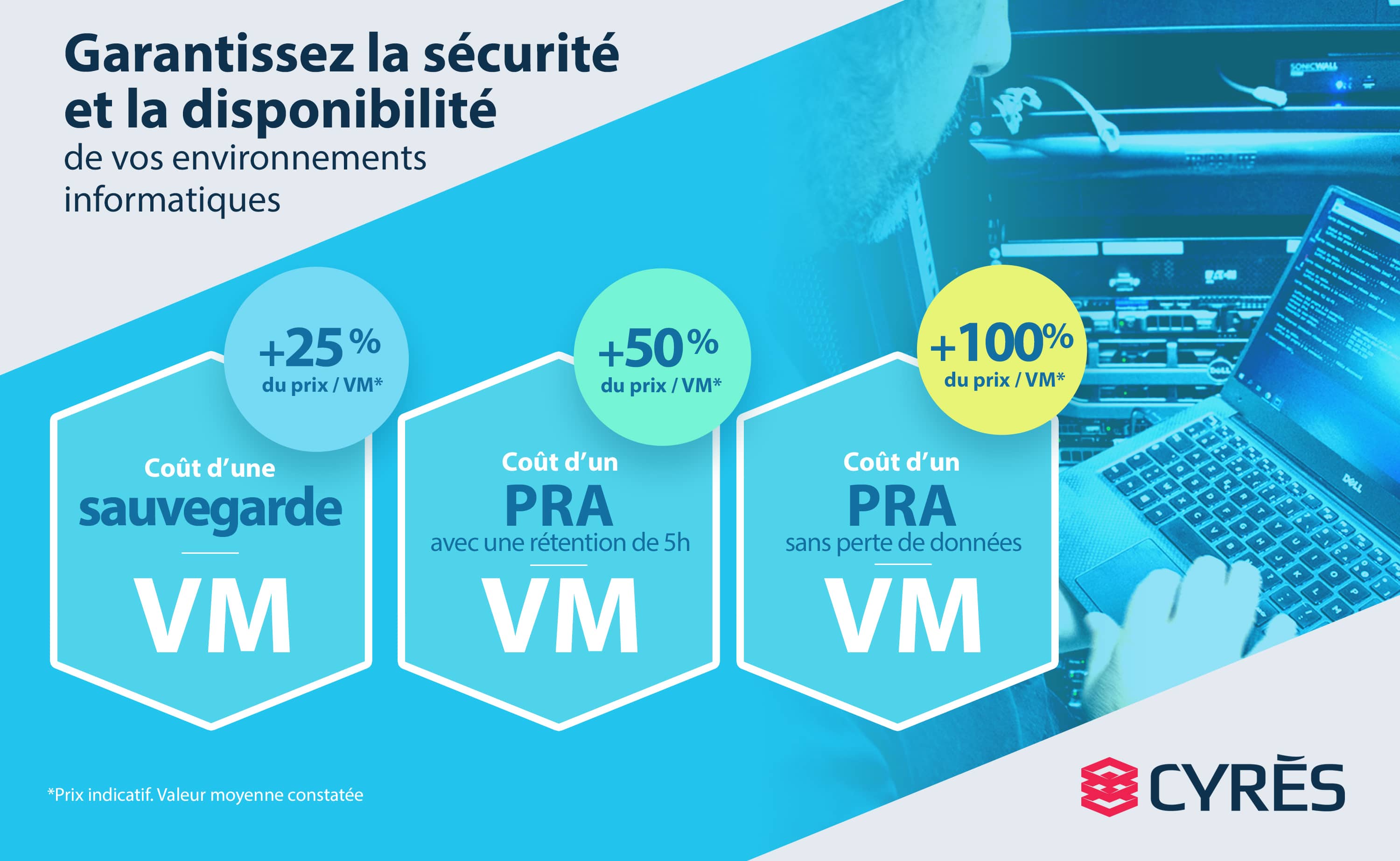

C’est certainement une question que vous vous posez, mais qui ne peut avoir hors contexte de réponse exacte. Cependant et à titre d’exemple, le coût moyen d’une sauvegarde standard de machine virtuelle représente 25 % du prix d’une machine virtuelle.

Le coût d’un PRA doté d’une rétention de 5h équivaut à 50 % du prix d’une machine virtuelle.

Enfin, le coût d’un PRA sans perte de données équivaut à 100 % du prix d’une machine virtuelle.

La mise en place d’un PRA peut donc être graduelle en fonction du besoin et du niveau de priorité consacré aux données faisant l’objet de la sauvegarde. En résumé, le plan de reprise d’activité n’a nullement besoin d’être généralisé à l’ensemble d’une infrastructure informatique et ne peut concerner qu’une seule machine virtuelle par exemple.