Une nouvelle cyberattaque de type ransomware vient de frapper plusieurs entreprises et institutions européennes, dont Saint-Gobain et la SNCF, le groupe publicitaire anglais WPP, la compagnie maritime danoise Maersk ou encore les laboratoires Merck aux Etats-Unis.

Ce ransomware du nom de PetrWrap fait suite à la précédente attaque WannaCry de mai dernier, elle aussi de type ransomware et exploitant une vulnérabilité non corrigée d’anciennes versions du système d’exploitation Windows.

Concernant PetrWrap, le virus généralement contenu en pièce jointe d’une lettre de spam, s’active dès lors que l’utilisateur cherche à l’ouvrir. Certains sites web, plus vulnérables que d’autres, peuvent également se voir injecter le virus grâce à des exécutables malveillants.

La procédure d’invasion une fois lancée, PetrWrap bloque l’accès aux systèmes informatiques et affiche un écran de verrouillage. La récupération des accès et des données se fait en contrepartie d’une rançon très élevée, versée aux hackers à l’origine de la propagation du virus. Malheureusement, le ransomware PetrWrap une fois installé, est difficile à stopper.

Cependant, il existe des mesures de sécurité IT et des pratiques à adopter pour enrayer ce type de cyberattaque fortement nuisible pour l’activité de votre entreprise.

C’est ce que nous allons voir dans cet article avec 7 bonnes pratiques à adopter pour éviter une cyberattaque de type ransomware.

Informer et sensibiliser les collaborateurs de son entreprise

Un ransomware se loge en premier lieu dans des échanges d’emails. Tous les collaborateurs de votre entreprise se retrouvent donc directement concernés.

La première mesure à prendre est donc d’informer et sensibiliser vos équipes sur ce qu’est un ransomware et ce que cela implique pour votre organisation en cas d’attaque.

Par exemple, il convient de demander à chaque personne de vérifier l’adresse email de l’expéditeur en cas de doute, d’être vigilent sur les URL des liens insérés dans le corps de l’email et sur lesquels le destinataire est invité à cliquer et de ne surtout pas ouvrir les pièces jointes suspectes. Les spams et les contenus promotionnels sont évidemment concernés.

Il est à noter que les pirates informatiques conçoivent habituellement des messages qui nécessitent d’être lu tout de suite. Or, ils contiennent fréquemment des erreurs grammaticales et d’autres caractéristiques qui, avec un peu de bon sens, peuvent être détectées facilement.

Se munir d’une solution de messagerie sécurisée et évoluée

Nous venons de le voir, l’une des failles principales liée à l’intrusion d’un virus dans le réseau informatique d’une entreprise est l’email.

Afin d’anticiper et se protéger face à une potentielle attaque, Il est donc plus que nécessaire d’équiper le serveur de messagerie mail de son entreprise d’un logiciel de protection avancé.

A titre d’exemple, une solution comme Vircom permet d’intégrer à son serveur de messagerie sécurisée un anti-spam pour lutter contre le phishing, un anti-virus, un anti-malware ou encore un système de protection face à un ransomware, qui s’avèrent être très efficaces dans ce genre de situation.

Vous protégerez ainsi d’avantage les flux de messageries entrant et sortant de votre organisation.

Mettre en place des sauvegardes régulières

La mise en place d’un système de sauvegarde automatique et régulier doit être inclus dans votre plan de protection face à la cybercriminalité.

Ce dispositif s’avérera essentiel lorsqu’il s’agira de restaurer vos données depuis la dernière sauvegarde, réalisée juste avant l’attaque. Le procédé de versionning propre à la sauvegarde vous permet de créer et stocker des versions successives de votre système. Si une sauvegarde est corrompue, vous pouvez récupérer la version précédente pour la réintégrer à votre système d’information.

Une autre méthode consiste à utiliser en local un serveur de sauvegarde pour ses données et externaliser une copie sur un site distant avec Veeam Cloud Connect.

Faire du préventif : mettre en place un Plan de Reprise d’Activité (PRA)

Concernant l’intérêt de la duplication de données (ou sauvegarde) sur un site distant dans le cadre d’une cyberattaque, nous avions abordé cette problématique sur le blog du Datacenter Cyrès au travers un article dédié au plan de reprise d’activité. Comme nous le disions déjà, « Le plan de reprise d’activité ne doit plus être envisagé comme une option pour votre entreprise ».

Le PRA est aujourd’hui incontournable pour toute entreprise évoluant avec un système d’information, des données stratégiques et des utilisateurs connectés à internet. La preuve en est avec cette attaque du ransomware PetrWrap, montrant à nouveau que les cyberattaques ne doivent pas être considérées comme des épiphénomènes.

Si en prévision d’un éventuel sinistre sur le système d’information de votre organisation, vous avez décidé de mettre en place un plan de reprise d’activité, établi sur un site distant suffisamment loin du site principal, alors vous aurez la garantie de retrouver l’accès à vos applications et à vos données dans un délai très court,

Lors de son enquête 2017 sur le risque de fraude en entreprise en France, Eurler Hermès a montrer que dans 57 % des cas, les tentatives de fraude en entreprise se faisaient par le biais de cyberattaques, dont 22 % attribuables aux ransomwares.

Sachant qu’en 2016, 8 entreprises sur 10 déclarent avoir été victimes d’au moins une tentative de fraude, il n’agit plus de savoir si vous serez un jour touchés ou non par une cyberattaque, mais plutôt d’avoir la garantie de pouvoir y faire face le jour où vous serez concernés.

Avec un plan de reprise d’activité conçu en amont : pas d’interruption d’activité pour votre entreprise, pas de coupure de services informatiques et pas de rançon à payer. Vous pourrez poursuivre vos activités pendant que vos concurrents perdront probablement quelques jours à remettre leurs systèmes en état de marche et sans compter les conséquences des dommages collatéraux d’une cyberattaque.

Notre service de Plan de Reprise d’Activité

Mettre à jour ses systèmes de protection, ses logiciels et ses applications

Le maintien en conformité de vos différents systèmes informatiques passe inévitablement par leurs mises à jour. Qu’il s’agisse de votre système de protection email, de vos logiciels métiers, de votre serveur de messagerie email, de votre messagerie instantanée, de votre plateforme collaborative, de votre intranet ou encore de votre extranet, chaque brique informatique intégrée à votre système d’information doit être maintenue à jour.

Chaque faille potentiellement exploitable par un programme de piratage informatique, inévitablement, le sera un jour.

Limiter la portée du ransomware par quelques réflexes simples

En cas d’alerte d’infection, il existe quelques réflexes simples à adopter afin de limiter la portée d’un ransomware et son impact sur votre système d’information.

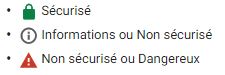

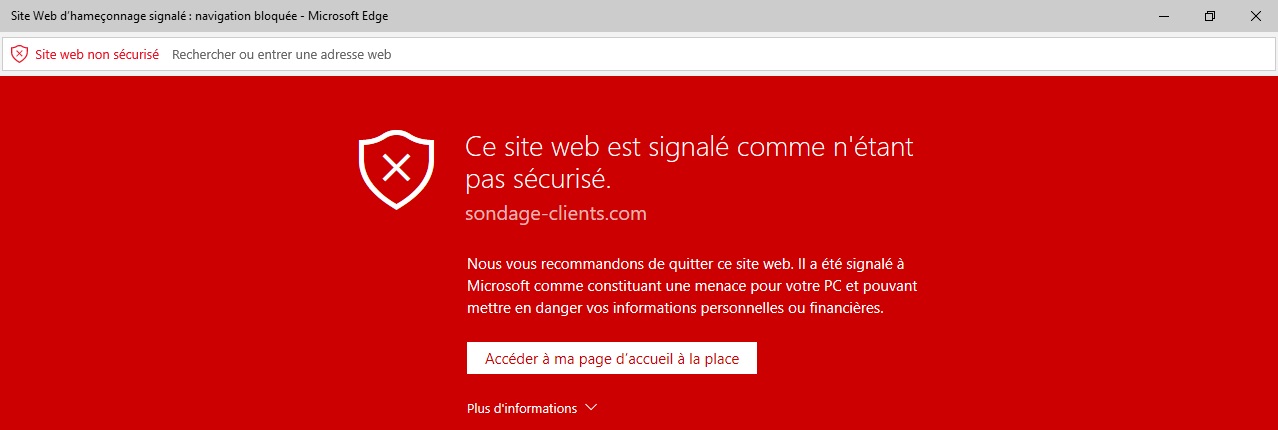

Lors de votre navigation sur le web, il est fortement recommandé de visiter uniquement des sites web fiables et ayant bonne réputation. Si votre navigateur indique que le site web auquel vous cherchez à accéder n’est pas sécurisé, mieux vaut passer son chemin.

Selon le pictogramme affiché dans le champ de recherche de votre navigateur, vous savez dans quel contexte vous atterrissez. Est-ce un site web sécurisé, non sécurisé ou clairement identifié comme dangereux ?

Il est également possible de se déconnecter du réseau auquel vous êtes rattaché pour éviter la propagation du virus, tout simplement. Vous pouvez aussi mettre en quarantaine les fichiers potentiellement compromis par le ransomware afin de les traiter sans risquer d’infecter le reste du système.

Enfin, chaque service informatique ou DSI doit être alerté pour qu’il puisse réaliser un bilan de la situation de crise, dérouler un plan d’actions curatives et vérifier que l’infection est stoppée.

Sécuriser les connexions depuis les appareils mobiles

L’omniprésence de la 4G et l’adoption généralisée des appareils mobiles a déplacé le lieu de travail, c’est-à-dire le bureau du collaborateur, partout où il est amené à se déplacer.

Dans ce cadre, il est possible de protéger les connexions de vos collaborateurs se faisant depuis l’extérieur du réseau informatique de l’entreprise, vers celui-ci.

La mise en place d’une connexion VPN entre le réseau d’une entreprise et des collaborateurs distants, sert par exemple à dériver le transit de données se faisant habituellement par le réseau internet, via un chemin dédié et sécurisé. Le tunnel privé crée alors entre deux points, permet d’échanger des données sans risque de voir un agent ou un programme pirate intercepter les informations.

Il est enfin possible de protéger l’accès principal au réseau de votre organisation grâce à un système d’authentification unique sécurisé ou grâce à un accès conditionnel basé sur la mesure des risques potentiels encourus par votre organisation.